TLS și minim necesar de cunoștințe ssl

Ce este SSL și TLS ce?

SSL - Secure Socket Layer, Secure Sockets Layer. TLS - Transport Layer Security, Transport Layer Security. SSL este un sistem anterior, TLS a apărut mai târziu și se bazează pe specificația SSL 3.0, dezvoltat de Netscape Communications. Cu toate acestea, problema într-una dintre aceste protocoale - furnizarea de transfer de date securizate între două calculatoare de pe Internet. Aceste transmisii sunt utilizate pentru o varietate de site-uri web, e-mail, mesagerie instant și mult mai mult pentru ceea ce. În principiu, este posibil să se transfere orice informație într-un mod pe această mai jos.

transmisie securizată este asigurată prin intermediul informațiilor transmise de autentificare și criptare. În esență, aceste protocoale, TLS și SSL, funcționează în același mod, nu există nici o diferență fundamentală. TSL, putem spune, este succesorul SSL, deși ele pot fi utilizate simultan, chiar și pe același server. Un astfel de sprijin este necesar pentru a se asigura că activitatea atât clienți noi (dispozitive și browsere) și cu mai în vârstă, care nu suportă TLS. Secvența de apariție a acestor protocoale arată astfel:

Principiul de funcționare al SSL și TLS

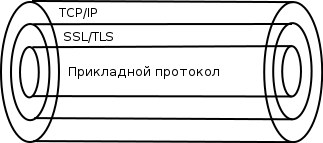

Principiul de funcționare al TLS și SSL, așa cum am spus deja la fel. Pe partea de sus a protocolului TCP / IP este stabilit canal criptat în care datele transmise pe Application Protocol - HTTP, FTP, și așa mai departe. Iată cum poate fi reprezentat grafic:

Application Protocol "înfășurat" în TLS / SSL, și că, la rândul său, TCP / IP. De fapt, datele privind protocolul de aplicare transmise prin TCP / IP, dar acestea sunt criptate. Și decripta datele transmise nu poate fi decât aceeași mașină care a stabilit conexiunea. Pentru toți ceilalți, care vor primi pachetele transmise, aceste informații vor fi lipsite de sens în cazul în care nu se poate descifra.

Stabilirea unei conexiuni este prevăzută în mai multe etape:

1) Clientul se conectează la server și solicită o conexiune securizată. Acest lucru poate fi furnizat fie la portul unitate de conexiune, care inițial conceput pentru a lucra cu SSL / TLS, de exemplu, 443 sau cererea suplimentară clientului o conexiune sigură pentru instalare obișnuită.

2) În cazul în care conexiunea client furnizează o listă de algoritmi de criptare pe care el „știe“. Serverul verifică lista recepționată cu o listă de algoritmi care „știe“ serverul în sine, și selectează algoritmul cel mai de încredere, și apoi spune clientul care algoritmul de utilizat

3) Serverul trimite clientului un certificat digital, semnat de o autoritate de certificare, și cheia publică a serverului.

4) Clientul poate comunica cu un server de autoritate de certificare de încredere, care a semnat certificatul de server și verificați dacă certificatul serverului este valid. Dar nu pot comunica. Sistemul de operare este de obicei deja instalat certificatele CA rădăcină, care colaționează semnăturile certificate de server, cum ar fi browserele.

5) generează o cheie de sesiune pentru o conexiune sigură. Acest lucru se face după cum urmează:

- Clientul generează o secvență digitală aleatoare

- Clientul criptează cheia publica server și trimite rezultatul la server

- Server decriptează secvența primită cu cheia privată

Având în vedere că algoritmul de criptare este asimetrică, pentru a descifra secvența poate doar de server. private și publice - atunci când utilizați criptarea asimetrică folosește două chei. mesaj public vă trimite este criptat și decriptat privat. Decripta mesajul cu publicul, acesta nu poate fi cheia.

6) Aceasta stabilește o conexiune criptată. Datele transmise pe ea, criptate și decriptate, atâta timp cât conexiunea este deconectată.

certificat rădăcină

Solicitare de semnare (CSR, Certificat de înscriere Cerere)

certificat de client

Un certificat client poate fi generat pentru utilizarea în dispozitive și pentru utilizatori. De obicei, astfel de certificate sunt utilizate pentru a verifica duplex în cazul în care clientul verifică dacă serverul într-adevăr, care pretinde a fi, iar răspunsul server face același lucru. Această interacțiune se numește autentificare două sensuri sau de autentificare reciprocă. Verificarea bilaterală adaugă un nivel suplimentar de securitate, în comparație cu o singură față, și poate, de asemenea, servi ca un substitut de autentificare cu ajutorul unui nume de utilizator și o parolă.

Lanțul de acțiuni pentru certificatele generatoare

Să vedem în practică modul în care acțiunile asociate cu generarea de certificate, de la început, și în același timp în practică.

Primul lucru de făcut - este generarea certificatului rădăcină. Certificatul rădăcină este semnat de el însuși. Și apoi acest certificat va fi semnat de alte certificate.

Acum conexiunea este cu succes și puteți instala un certificat de server pe serverul web, clientul pentru a trimite la client, și să lucreze cu ei.

siguranță

Atunci când se utilizează SSL / TLS una dintre principalele metode este metoda de MITM (Man în mijloc), «omul în mijloc“. Această metodă se bazează pe utilizarea pe unele site-ul certificat de server și o cheie care va asculta pentru trafic și decripta informațiile schimbate între server și client. Pentru a asculta organizația poate fi utilizată, de exemplu, un program de sslsniff. Prin urmare, certificatul rădăcină și cheia este de obicei de dorit pentru a menține aparatul care nu este conectat la rețea, să semneze cererile pentru a aduce vizitatori la unitatea flash, conectați-vă și luați. Și, desigur, pentru a face copii de rezervă.

Legate de posturi:

Mesaj de navigare

clientul CSR în sine generează atunci când a comanda un certificat, în cazul în care pentru a stoca cheia privată rezolvă clientul să elibereze certificatul, nu avem nevoie de o cheie privată și un client la noi nu se transmite. Desigur, în cazul în care acest lucru se întâmplă în mod regulat virtuală, atunci administratorul cu acces root la server și să aibă acces la cheile care sunt stocate acolo.

Este. Dar unele centre de certificare generează CSR ele însele, de exemplu, WoSign. Clientul și nu va transmite cheia, aceasta va transmite doar cerere semn. Pe un server virtual de la un administratorii de hosting au acces la toate pentru nimic. Dar există un lucru. Dacă utilizați o expresie de acces, apoi acces la cheia de certificat este inutil fără ea. Deși există un minus. Ai această expresie pentru a introduce pe mâini atunci când porniți serverul, astfel încât serverul nu va fi capabil să înceapă la pornirea sistemului.

țâțe Subiect nu sunt dezvăluite, așa cum se descrie tehnologia de lucru PKI nu are nimic de-a face cu titlul subiect. În cazul în care numai pentru a fi o referință la condus rfc.

P.S. A fost o anecdotă despre un câine și un purice.

Așa cum se spune, negi - oferta.

Sub rezerva tehnologia descrisă este conectat direct, deoarece este ceea ce este descris în cele mai multe cazuri, și se numește „Cum SSL».

Ei bine, conform cererii de cititor RFC:

RFC 6101: Secure Sockets Layer (SSL) Protocol Versiunea 3.0

RFC 5246: Transport Layer Security (TLS) Protocol Versiunea 1.2

Și da, tu prea bine.

linia verde, cu numele organizației, poate fi obținută numai cu certificatul EV?

Din câte îmi amintesc, da

Secțiunea «SSL și TLS Principiul», «Clientul generează o secvență digitală aleatoare.“

Am fost sigur că clientul generează o sesiune închisă și, prin urmare, cheia publică (pe care, evident, și numit „secvență digitală“). Cheia publică este transmisă la server și serverul criptează pachete pe partea de client a unei chei de sesiune deschisă de client.

Aș da mai degrabă un link către technet.microsoft.com. «Cheie de schimb» secțiune. Articolul este scris, desigur, simplist pentru a explica pur și simplu principiul de lucru, nu de mult a intra în detalii.

În general, există diferențe. De obicei, un certificat rădăcină auto-semnat. Și este folosit doar pentru a semna alte certificate. Certificatul de server este de obicei semnat de o rădăcină sau intermediar, care este semnat de rădăcină. Certificatele rădăcină sunt distribuite în mod public, ca parte a actualizărilor de sistem de operare, server nu se aplică. Ei bine, din punct de vedere al criptografiei este, în principiu, același lucru.

Am decis să transforme această infecție curbă. Nu a fost acolo! În panoul de control la gazda deconectat. Accesul la site-ul rețelei Vanished, la toate. Cu toate acestea aruncă la https de protocol, browsere și jur:

«Site.ru utilizează un certificat de securitate nevalid. Certificatul nu este de încredere, deoarece este auto-semnat. Certificatul nu este valabil pentru numele site.ru. »

Sprijinul oferit ... restaura de la site-ul de backup!

Deci, eu sunt în picioare pe trotuar, îmbrăcat în schiuri. Fie nu merg la schi, sau ...

Te rog spune-mi ceainicul. Acesta este modul în care ar trebui să funcționeze? Sau este certificate de curbe cu configurație curbată a serverelor de la gazdă, sau ambele?

Mulțumesc. Cu stimă,

Vitali

Bună ziua.

Nu ar trebui să funcționeze în mod clar. De obicei, în condiții normale de certificat indică numele DNS pentru care este emis (cu www si fara www).

Ceea ce se descrie este fie un certificat în care DNS-name nu este specificat fie cu un wildcard certificate.

Cred că certificatele și setările se curbeaza de la gazdă, după toate.

În plus, este posibil ca pe site-ul zahardkozhen este afișat protocolul HTTP în locuri diferite, astfel încât conținutul în parte. Astfel de probleme sunt rezolvate sau proxy-uri, sau prin editarea site-ului.

Mulțumesc, Max.

Faptul că site-ul este una dintre componentele a devenit strâmbă afișat datorită zahardkozhennogo http, am realizat. Dar sa dovedit că panoul de administrare nu a fost acolo pentru a verifica aceste bancuri de nisip)))

O gazdă oferă suport tehnic restaurarea dintr-un backup))) În schimb, în înțelegerea mea, pentru a face față cu setările de server, care, în ciuda eliminării certificatului, încă inițiază https-conexiune.

În timp ce eu sunt cearta cu ei, și a citit despre SSL, la timp si am ajuns la site-ul dvs., care, puțin înțeles, cum ar trebui să funcționeze, și că, de fapt, nu funcționează corect.

Vă mulțumim pentru confirmarea ipotezelor mele. Ar trebui să exploreze subiectul în continuare.

Cu stimă,

Vitali

Mulțumesc. Foarte accesibil.

Bună ziua. Ai nevoie de a genera noi certificate care să specifice IP ca nume de server (câmpul CN), acesta este același FQDN. Cu certificatele deja generate nu va face nimic.

Că, în plus față de certificatul, aveți nevoie pentru a avea acces la https? Configurarea unui server de web? Poke spre direcția dorită.

Certificat, cheie, lanț de certificate, care a semnat certificatul de server (de obicei), și da, configurați serverul de web, trebuie să specificați setările calea către fișierul certificat, o cheie, și, uneori, în lanț. Dar, de obicei, lanțul pur și simplu, anexat la serverul de certificate. Articolul trebuie doar Nginx și Apache exemple de configurare